各单位:

近年来,随着比特币等加密数字货币在全球的广泛使用,勒索病毒从Locky、Cerber、WannaCry、NotPetya、GlobeImposter、Crysis、Satan、Phobos等到后来的GandCrab、MindLost、Blackrouter、Avcrypt、Scarab、Paradise,乃至XiaoBa、麒麟2.1等国产化勒索病毒,阵营不断壮大的同时,变种也不断增多,面临的信息安全风险也不断加大,在此对勒索病毒的排查及应急处置做简单介绍:

一、勒索病毒简介

勒索病毒主要以邮件、程序木马、网页挂马的形式进行传播,利用各种非对称加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。勒索病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。

勒索病毒文件一旦进入本地,就会自动运行。接下来,勒索病毒利用本地的互联网访问权限连接至黑客的C&C服务器,进而上传本机信息并下载加密公钥,利用加密公钥对文件进行加密。除了拥有解密私钥的攻击者本人,其他人是几乎不可能解密。加密完成后,通常还会修改壁纸,在桌面等明显位置生成勒索提示文件,指导用户去缴纳赎金。勒索病毒变种类型非常快,对常规的杀毒软件都具有免疫性。攻击的样本以exe、js、wsf、vbe等类型为主,对常规依靠特征检测的安全产品是一个极大的挑战。勒索过程如下:

二、判断当前状态

1、资源占用异常:

病毒会伪装成系统程序,释放攻击包、扫描局域网络445端口等占用大量系统资源,当发现某个疑似系统进程的进程在长期占用CPU或内存,有可能是感染病毒。

2、感染病毒未加密:

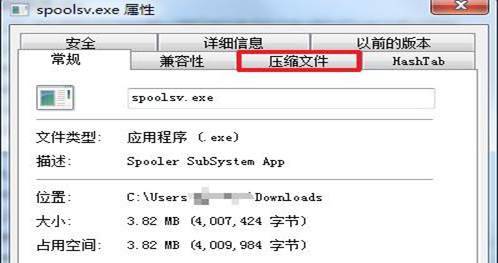

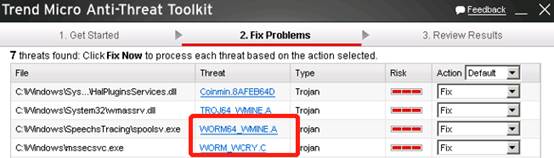

针对未中病毒电脑可以采用企业级病毒扫描工具对PC进行扫描,查看是否存在后门以及潜在的威胁。如下图所示:

3、感染已加密:

勒索病毒的目的是索要赎金,所以会加密文件并在明显位置留下勒索信,通过查看文件可以判断系统是否已经被加密。加密过的文件会存在统一的异常后缀,如下图所示:

三、病毒传播方式

目前已知的传播方式如下:

1. 定向鱼叉攻击邮件投放;

2. 垃圾邮件批量投放传播;

3. 网页挂马攻击;

4. 利用Windows系统本身存在的漏洞进行攻击入侵;

5. 通过RDP、VNC等途径进行爆破并入侵;

6. 利用U盘、移动硬盘等移动介质进行传播;

7. 捆绑、隐藏在一些破解、激活、游戏工具中进行传播;

8. 感染Web/FTP服务器目录并进行传播主要传播端口为:445、135、139、3389、5900等端口。

四、紧急处置方法

针对此类病毒应急处置方案建议如下:

【已感染主机紧急处置方法】

1. 控制已发现被攻陷主机,采取措施防止蔓延:针对已中勒索病PC主机,应当及时断网或关机;

2. 针对已中招PC主机,禁止插入U盘等存储介质,防止勒索病毒通过存储介质进行传播或者将存储介质中的文件进行加密。

【未感染主机预防办法】

1. 禁止开启远程桌面,针对开启远程桌面服务的电脑PC应当设置强密码;

2. 开启Windows防火墙,尽量关闭3389、445、139、135等不用的端口;

3. 安装防病毒软件,对电脑主机进行定期查杀病毒;

4. 开启Windows系统更新,及时打Windows安全补丁;

5. 尽量使用高版本Windows操作系统;

6. 针对个人重要数据及时做好定期备份。

五、应急响应联络方式

请各单位加强对系统的防护及排查工作,对相关漏洞风险进行检查修复,强化风险防范意识,加强宣传教育,及时消除安全问题,加强网络安全监测预警,提高网络安全保护能力,确保网络安全。

各单位遇有相关安全问题,请及时与信息管理中心联系。联系方式如下:

网络与信息系统安全联系电话:58139275

信息管理中心

2021年11月5日